隐私计算的硬件方案:「可信执行环境TEE」兼顾数据安全、隐私保护

跟着移动互联网和云核算技能的迅猛开展,越来越多的数据在云环境下进行存储、共享和核算,云环境下的数据安全与隐私维护也逐步成为学术界以及工业界关注的热点问题。现在阶段,隐私维护技能首要根据暗码算法及协议(如安全多方核算、同态加密等)完结场景落地,其优点首要在于具有较高的安全性和可靠性,可是,由于这些算法或协议的完结依靠于许多杂乱核算(如乘法循环群上的乘法、指数运算,Pairing 运算,格上的数学运算等),因而存在较大的功用瓶颈,难以在实践场景中大规模运用。作为根据暗码学的隐私维护技能的一种代替计划,可信履行环境(Trusted execution environment,TEE)根据硬件安全的 CPU 完结了根据内存阻隔的安全核算,可在保证核算功率的前提下完结隐私维护的核算。本文将阐释梳理 TEE 的概念界说及开展头绪,剖析 TEE 与根据暗码学的隐私维护技能的对比及其在联邦学习中的运用,最终介绍 TEE 的现有结构和相关运用。

一、TEE 界说与开展头绪

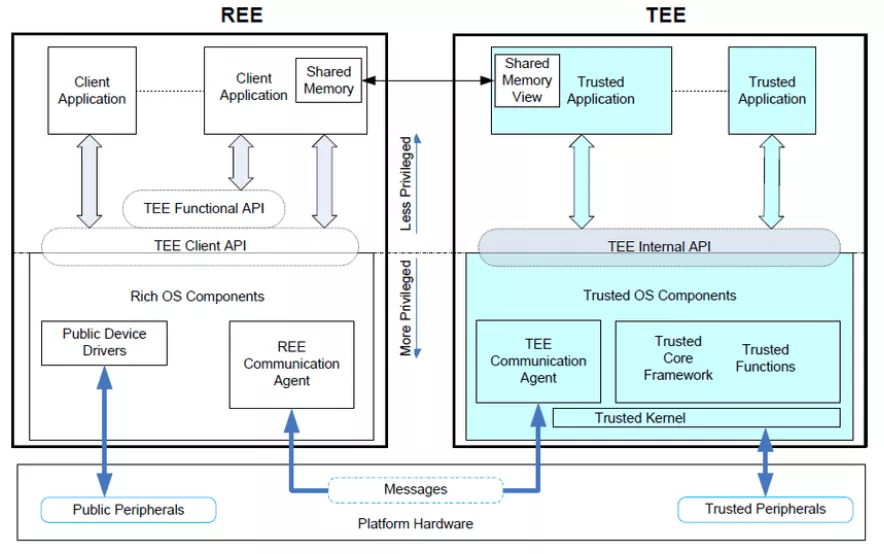

概念及辨析:TEE 与 REETEE 是一种具有运算和储存功用,能供给安全性和完整性维护的独立处理环境。其基本思想是:在硬件中为敏感数据单独分配一块阻隔的内存,一切敏感数据的核算均在这块内存中进行,并且除了经过授权的接口外,硬件中的其他部分不能访问这块阻隔的内存中的信息。以此来完结敏感数据的隐私核算。富履行环境 (Rich Execution Environment,REE) 指的是操作系统运转时的环境中,能够运转如 Android、IOS 等通用的 OS(Opreating System)。REE 是一个简略遭到进犯的敞开环境,如敏感数据的窃取、移动付出盗用等等。而 TEE 是中央处理器上的一个安全区域,能够保证敏感数据在阻隔和可信的环境内被处理,从而免受来自 REE 中的软件进犯。此外,与其他的安全履行环境比较,TEE 能够端到端地维护 TA(Trusted Application)的完整性和秘要性,能够供给更强的处理能力和更大的内存空间。在下图这一典型的可信履行环境架构中,TEE 内部为 REE 中的软件供给了接口,使得 REE 中的软件能够调用 TEE 对数据进行处理,但不会走漏敏感数据。

TEE 与 REE 关系图示

TEE 强大的数据安全和隐私维护能力,使其成为隐私核算首要技能门户之一,比 REE 得到了更广泛的运用。

TEE 的界说论说完 TEE 的概念后,接下来进一步解析 TEE 的深层界说。现在关于 TEE 的界说有许多种形式,针关于不同的安全性需求和平台,TEE 的界说也不尽相同,但在一切 TEE 的界说中都会包含两个最要害的点:独立履行环境和安全存储。在 GlobalPlatform, TEE System Architecture, 2011 中,GlobalPlatform 将 TEE 界说如下:TEE 是一个与设备操作系统并行,但彼此阻隔的履行环境。TEE 能够维护其中的数据免受一般的软件进犯,TEE 能够运用多种技能完结,在不同的技能完结下 TEE 的安全性等级也会有所不同。在 IEEE International Conference on Trust 2015 上,Mohamed Sabt 等人运用别离核(separation kernel)对 TEE 进行了崭新的更一般化的界说。别离核最早用于模仿分布式系统,其需求满意以下安全性原则:1. 数据独立(data separation):储存在某个分区中的数据不能被其他的分区读取或篡改。2. 时间阻隔(temporal separation):公共资源区域中的数据不会走漏任意分区中的数据信息。 3. 信息流控制(Control of information flow):除非有特别的允许,不然各个分区之间不能进行通讯。4. 故障阻隔(Fault isolation):一个分区中的安全性缝隙不能传播到其他分区。根据别离核的安全性特质,TEE 可被界说成「一个运转在别离核上的不行篡改的履行环境。」 也就是说,TEE 能够保证其内部代码的安全性,认证性和完整性;能够向第三方证明它的安全性;能够反抗几乎一切的对首要系统的软件进犯和物理进犯;能够有用根绝运用后门安全缝隙所打开的进犯。

TEE 开展头绪及现状TEE 技能最早能够追溯到 2006 年。敞开移动终端平台(Open Mobile Terminal Platform ,以下简称 OMTP))率先提出一个针对移动终端的双系统安全处理计划,即在同一个终端系统下同时布置两个操作系统,其中一个是惯例的操作系统,另一个是阻隔的安全操作系统。其中,安全操作系统运转在阻隔的硬件环境中,专门处理敏感信息以保证其安全性。在 OMTP 计划的根底上,ARM 公司提出了一种硬件虚拟化技能 TrustZone 及其相关的硬件完结计划,并于 2008 年第一次发布了 Trustzone 技能白皮书。现在 ARM 是移动端最具影响力的计划供货商,其 TEE 技能也在行业内处于主导地位:高通的骁龙 835/845 系列芯片,海思的麒麟 950/960 系列芯片,联发科的 HelioX20、X25、X30,三星的 Exynos8890、7420、5433 等移动端干流处理器的芯片均根据 ARM 结构,并且它们采用的 TEE 技能也根据 ARM 结构。除此之外,还有一种比较干流的可信履行环境产品是 Intel 公司推出的 SGX(Software Guard Extensions)。2010 年 7 月,Global Platform(以下简称 GP)正式提出了 TEE 的概念,并从 2011 年开端起草拟定相关的 TEE 规范规范,针对 TEE 系统设计了一系列规范,对运用接口,运用流程,安全存储,身份认证等功用进行了规范化。GP 是跨行业的国际规范安排,致力于拟定和发布根据硬件安全的技能规范。GP 安排拟定和发布的国际规范被称为 GP 规范。此外 GP 安排还设立了 TEE 检测认证系统,对 TEE 产品进行功用检测并颁布证书,国际上大多数根据 TEE 技能的 Trust OS 都遵从了 GP 的规范规范。国内,银联自 2012 年起与产业链合作开端拟定包括 TEE 硬件、TEE 操作系统、TEE 根底服务和运用等各个层面的规范规范,并且于 2015 年经过技能管理委员会的审阅发布银联 TEEI 规范。2017 年初,人民银行开端拟定 TEE 各层面的需求类规范。2020 年 7 月,中国信通院发布联合 20 家单位一起参加拟定的规范《根据可信履行环境的数据核算平台 技能要求与测验方法》。

二、TEE 与其他隐私核算技能

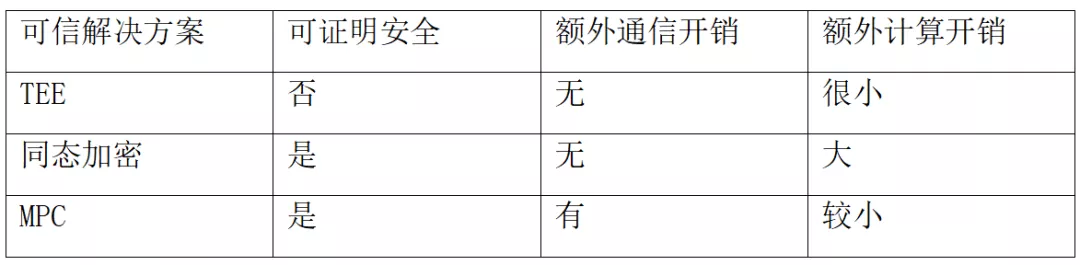

TEE 与安全多方核算、同态加密对比安全多方核算(MPC)、同态加密是和 TEE 相同各有所长的隐私核算技能。MPC 与同态加密是暗码学领域最干流的两种隐私核算技能,这两种技能一般在数学上的困难性假定根底均可证明安全,因而它们具有逻辑严谨、可解释性强、可证明安全等特点,可是安全性的提升也导致了较高的核算或通讯杂乱度,让两种技能的可用性遭到了必定限制。例如,同态加密的加解密进程中群上的大数运算带来的核算开支,同态加密的密文长度增长以及安全多方核算技能中多轮通讯带来的通讯开支等,尽管存在针对这些问题的许多优化计划,可是其功用瓶颈仍未从根本上处理。因而通用型 MPC 协议很难在大规模核算环境下广泛运用,更多是针对特定问题的 MPC 协议,如隐私信息检索(PIR)、隐私调集求交(PSI)等,而同态加密技能则大多仅运用于某些核算协议中要害步骤的核算。与 MPC 和同态加密比较,TEE 可被视为暗码学与系统安全的结合,既包含底层的暗码学根底,又结合硬件及系统安全的上层完结,其安全性来源于阻隔的硬件设备抵挡进犯的能力,同时避免了额外的通讯进程以及公钥暗码学中许多的核算开支。其缺陷也在于其安全性很大程度上依靠于硬件完结,因而很难给出安全鸿沟的详细界说,也更简略遭受来自不同进犯面的侧信道进犯。此外,现在 TEE 的安全性规范首要由 GlobalPlatform 拟定,经过 GlobalPlatform 安全性认证的产品也比较少,怎么进一步拟定明确的 TEE 安全性规范也是一个难题。TEE、MPC 和同态加密的对比如下表:

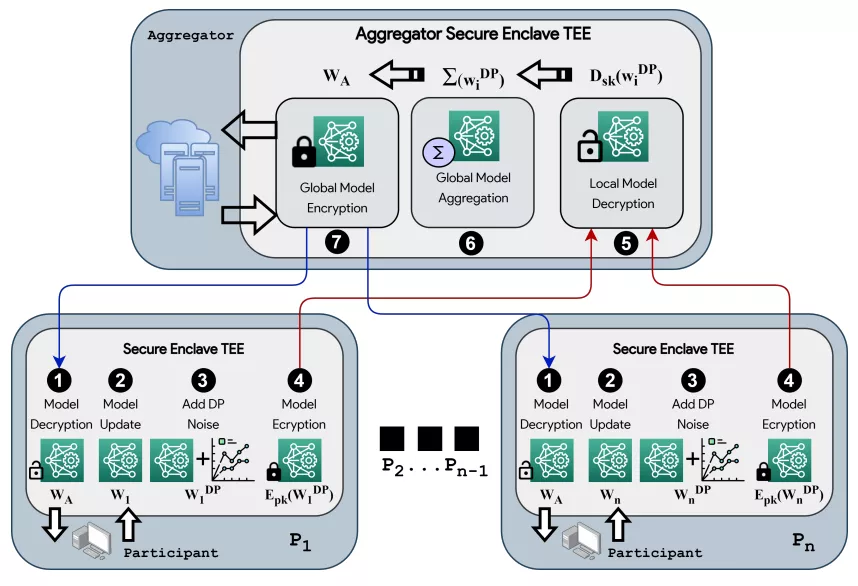

TEE 在联邦学习中的运用TEE 作为根据硬件的隐私核算技能,可经过与联邦学习相结合来保证核算功率和安全性。联邦学习是近年来兴起的一种崭新的机器学习技能,类似于隐私维护下的分布式学习,多个参加方运用自己的数据联合练习一个模型,但每个参加方的数据都不会被暴露。其核心理念是:数据不动模型动,数据可用不行见。在横向联邦学习中,需求每个参加方(party)独立地根据自己手中的数据练习模型,然后将梯度等模型参数上传到服务端(server)并由服务端进行聚合操作,接着生成新的模型分发给各个参加方。在这一进程中,尽管原始数据仍然只保存在每个参加方手中,但实践上进犯者可从梯度信息恢复出原始数据。为处理上述问题,在实践运用中大多经过加噪或同态加密的方法对梯度信息进行维护。此外,也可由 TEE 来代替上述场景中的参数服务器,即在可信履行环境中进行联邦学习的参数聚合,假定 TEE 是可信的,则能够经过简略的数字信封的形式完结可信履行环境与核算节点之间的交互,由此省略了杂乱的同态加密核算进程,使联邦学习练习的功率大幅提升。本文以 FLATEE 结构为例,扼要介绍 TEE 技能在联邦学习中的运用。如下图所示,在 FLATEE 中,TEE 能够生成用于传输数据和代码的对称加密密钥和公钥。参加方在 TEE 中根据自己的数据练习模型,然后运用这些密钥对模型参数进行加密,并上传至服务端。接收到加密的模型参数后服务端在 TEE 中对加密的模型进行解密,接着经过聚合操作得到新的模型。如果新模型的丢失函数在阈值之下,便可宣布算法完结,并把新模型经过 TEE 生成的密钥加密后发送给各个参加方,不然就再进行新一轮的迭代练习,直至到达迭代次数上限或模型练习成功停止。在这个模型中,TEE 同时承当了加解密和阻隔核算的功用,能够在不丢失核算功率的前提下有用地保证联邦学习算法的安全性。

图片来源文献 5

三、TEE 结构和运用

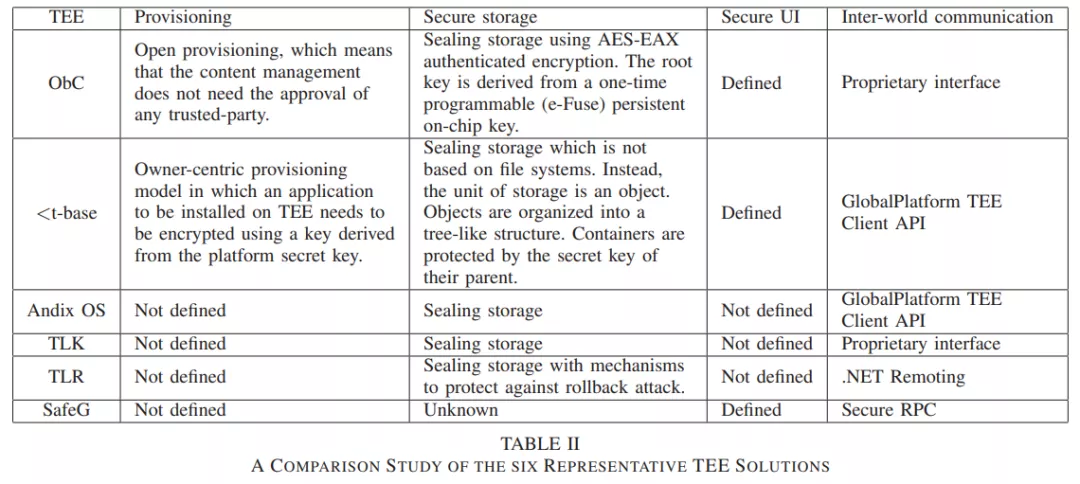

跟着 TEE 技能和规范的日趋老练,根据 TEE 的开发结构和运用也不断涌现。如下表所示,现在许多公司都开发了其相应的 TEE 系统。其中诺基亚和三星已经公开了各自的 TEE 结构。诺基亚和微软整合的 TEE 结构称为 ObC,现在已经布置在诺基亚流光设备上。三星的 TEE 结构名为 TZ-RKP, 已经布置在三星的 Galaxy 系列设备上。此外,还有一些未公开的 TEE 结构,如 Trustonic 的 < t-base 结构,Solacia 的 SecuriTEE,Qualcomm 的 QSEE,Sierraware 的 SierraTEE 等等。

表格来源文献 1

TEE 能够在一个杂乱且彼此联系的系统中供给杰出的安全性,现在多数 TEE 运用场景均指向智能手机端。在该场景下,TEE 能够供给的安全性服务包括:隐私维护的票务服务、在线交易确认、移动付出、媒体内容维护、云存储服务认证等等。此外,TEE 也可在仅根据软件的情况下完结 TPM(Trusted Platform Module),现在的一个研究趋势是运用 TEE 去保证各种嵌入式系统平台的安全,如传感器和物联网等。根据硬件的 TEE 技能具有很高的完结功率,但这也导致它较为依靠底层的硬件架构,与一般的安全多方核算比较,TEE 具有如下优势和下风:

优势:

- 可信硬件部分可支持多层次、高杂乱度的算法逻辑完结

- 运算功率高,相较于明文核算仅有 3-4 倍损耗,而 MPC 等技能具有上百倍的核算损耗

- 能够抵挡恶意敌手

下风:

- 计划完结依靠底层硬件架构

- 更新晋级需求同步进行软硬件晋级

- 不同厂商的 TEE 技能各异,需求形成一致的行业规范

根据 TEE 技能的优势和下风,能够总结出 TEE 技能适用于以下运用场景:

- 核算逻辑相对杂乱的核算场景

- 数据量大,数据传输和加解密的成本较高

- 功用要求较高,要求在较短时间内完结运算并回来成果

- 需求可信第三方参加的隐私核算场景,且数据(部分或间接)可被可信第三方获取或反推

- 数据的传输与运用环境与互联网直接接触,需求防范来自外部的进犯

- 数据协作的各方不完全互信,存在参加各方恶意进犯的或许

其中已落地的最常见运用场景包括:隐私身份信息的认证比对、大规模数据的跨组织联合建模剖析、数据财物一切权维护、链上数据秘要核算、智能合约的隐私维护等。

四、总结

作为一种新式的系统安全与隐私维护技能,TEE 技能完结了安全性与可用性之间较好的平衡,是当前传统公钥暗码学功用受限情况下的一个较好的代替计划,在适当的运用场景中能够作为一些核算协议中的信赖根来削减为了去信赖引入的功用代价。可是现在 TEE 技能还无法作为通用的安全技能进行运用,首要原因在于其安全性必定程度上依靠于对硬件厂商的信赖,同时进犯面较多、安全鸿沟界说不明晰,这都成为了限制其大规模运用的重要因素。关于用户而言,在 TEE 技能的运用进程中,需求明晰地了解其运用场景和局限性,以免形成不行预知的安全问题和财产丢失。